La carpeta Respaldo, ibetho7 sin encriptar tiene un contenido de:

♥10 documentos

♥ Con un tamaño de 384 KB (393.818 bytes)

♥ Con un tamaño en disco de 408 KB (417.792)Encriptado contiene:

♥ 10 documentos

♥ Con un tamaño de 136 KB (140.109 bytes)

♥ Con un tamaño en disco de 140 KB (143.360 bytes)

Pasos a seguir para encriptar la información:

♥ Se reúnen 10 documentos en una sola carpeta con mi nombre.

♥Luego se selecciona la carpeta y se da clip con el botón derecho del Mouse y se elige encriptar dentro del winzip.

♥ Luego le pones un pasword y automáticamente los documentos quedan respaldados.

miércoles, 31 de octubre de 2007

martes, 30 de octubre de 2007

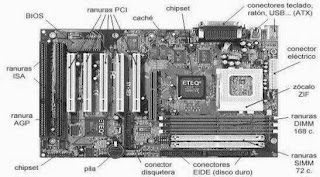

PRACTICA#16... DESCRIPCION Y FUNCIONAMIENTO DE LAS PARTES DE LA MOTHER BOARD...

1•Definicion:El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.

2•Tipos de encriptamiento:Existen distintos tipos de encriptamiento y distintos niveles de complejidad para hacerlo. Como con cualquier código, los de encriptamiento pueden ser rotos si se cuenta con tiempo y recursos suficientes. Los altamente sofisticados niveles de encriptamiento con que se cuenta hoy en día hacen muy difícil descifrar la información encriptada.Una forma muy común de encriptamiento son los sistemas criptográficos de llave pública-llave abierta. Este sistema utiliza dos llaves diferentes para cerrar y abrir los archivos y mensajes. Las dos llaves están matemáticamente ligadas. Una persona puede distribuir su lleve pública a otros usuarios y utilizada para enviarle mensajes encriptados. La persona guarda en secreto la llave privada y la utiliza para decodificar los mensajes que le han enviado con la llave pública.Otro elemento del encriptamiento es la autentificación-el proceso de verificar que un archivo o mensaje no ha sido alterado a lo largo del trayecto entre el emisor y el receptor.

3•Uso del encriptamiento.El encriptamiento de la información tiene distintos usos para propósitos electorales. Cuando se envía información sensible a través de una red pública, es recomendable encriptarla: Esto es particularmente importante cuando se envía información personal o sobre la votación a través de una red, en especial por internet o correo electrónico.

http://www.aceproject.org/main/espanol/et/ete08.htm - 18k

4•Clasificacion de sistemas de encriptamientoLos sistemas convencionales fueron primero, para cifrar un texto escrito en un lenguaje. El principio básico de estos sistemas es el mapeo de una letra del alfabeto de un lenguaje a otra letra en el alfabeto derivada de un procedimiento de mapeo. El cruce de estos sistemas es el secreto de los procedimientos de mapeo, el cual puede ser visto como una llave.Los sistemas modernos se utilizaron primero para cifrar información que estaba en forma binaria. Estos sistemas siguieron el principio de del diseño abierto en el sentido que refuerzan las técnicas de encriptamiento y desencriptamiento que no son almacenados en secreto

;www.itcolima.edu.mx/profesores/tutoriales/sistemas_distribuidos_I/sd_u2_2.htm - 20k -

5•Definicion de codigo.Sistema de símbolos y reglas para expresar una información.

http://www.prteducativo.com/jovenes/glosario.htm#c

domingo, 21 de octubre de 2007

PRACTICA#15 ENCRIPTAMIENTO DE INFORMACION

http://aceproject.org/main/espanol/et/ete08.htm

www.tumejorcelular.com/encriptamiento-de-informacion-en-windows-mobile-6.php

DEFINICION.El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.

TIPOS DE ENCRIPTAMIENTO. Encriptamiento de ligaso Encriptamiento End-To-Endo Sistemas de encriptamiento simétricoso Sistemas de encriptamiento de llave públicao Manejo de llavesØ Usos del encriptamiento: El encriptamiento es usado para asegurar la seguridad en los sistemas distribuidos.

DEFINICION DE DESENCRIPTAMIENTO.El desencriptamiento es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

CLACIFICACION DE SISTEMAS DE CRIPTOGRAFIA.Los sistemas criptográficos en general se clasifican en tres dimensiones completamente independientes, así:· el tipo operación que es usada para transformar el texto plano en texto cifrado: en general todos los algoritmos utilizan dos principios básicos para hacer el cifrado de la información el primero se denomina sustitución, y el segundo se denomina transposición; en la sustitución se pretende reemplazar cada BIT letra grupo de bits o letras por uno diferente, en la transposición los elementos de un texto son reorganizados, de tal forma que la operación de intentar encontrar un determinado carácter por su correspondiente sustituto se dificulta. Los requerimientos fundamentales que toda información que se sustituyó y transformó se pueda recuperar es decir que le información encriptada sea posible desencriptarla a esto se le denomina reversibilidad de la operación. La mayoría los productos que existen comercialmente en el mercado no sólo ejecutan cada una estas operaciones una sino múltiples veces.· El número de llaves utilizadas para lograr el texto encriptado: si ambos al receptor y el emisor del texto o la información posee en la misma llave se le denomina criptografía simétrica, es el tipo más antiguo de encripcion que se conoce, presenta ventajas tales como la velocidad de encripcion, y por tanto el costo es relativamente bajo la principal desventaja radica en la dificultad de la distribución de la llave de desencripcion. Si el receptor y el emisor tienen cada uno una llave independiente, se le denomina criptografía asimétrica o de llave pública, es la más reciente forma de criptografía, implica un cambio radical con respecto a la visión anterior, dado que con este sistema permite una más fácil distribución del información, y resuelve el problema de distribución de llaves; las características principales, es que presenta un costo más elevado, y adicionalmente no es factible su uso para grandes volúmenes información puesto que es un poco más lento.· La forma en que el texto es procesado: si si el texto es procesado en forma de paquetes o bloques, se le denomina cifrado bloque la salida también será un bloque, si el texto es procesado en forma de corriente de datos es decir a medida que los datos ingresos se procede a su encripcion se le denomina cifrado stream. Cada uno estos tipos descifrados presenta sus ventajas y desventajas, por ejemplo el cifrado en bloques, es muy usado para cifrar textos como correos electrónicos o documentos que se requieren con mayor seguridad, sin embargo si se desea mantener una transmisión con alguna parte de forma constante es mucho más usado el cifrado de stream.Este artículo es una breve introducción a los métodos criptográficos y a su clasificación en general, esperamos que este artículo de un vistazo general a la forma en que se clasifican los algoritmos criptográficos; otra característica que vale la pena mencionar y que trataremos en artículos posteriores se llama el criptoanálisis, que le permitan a usted hacer pruebas sobre los organismos más populares este su sistema utilizado para hacer las pruebas de dureza, o fortaleza de los algoritmos criptográficos

TECNICAS DE ENCRIPTAMIENTO Y DESENCRIPTAMIENTO. El encriptamiento es usado para asegurar la seguridad en los sistemas distribuidos. El esquema más apropiado es que cuando 2 entidades se quieren comunicar establecen una clave de comunicación para ayudar a una autentificación del servidor. Esto es importante para notar que la clave de conversación es determinada para la autentificación del servidor, pero nunca es enviada en modo texto de una a otra entidad.Un texto es un mensaje entendible que será convertido a un formato no intelegible. Un ciphertext es un mensaje que fue encriptado.El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.El desencriptamiento es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

Ø Definición de código: Casi siempre este término se refiere al código máquina que puede ejecutarse directamente en la unidad central de proceso (CPU) del sistema, pero también puede ser código fuente de lenguaje ensamblador o una variante de código máquina.

www.tumejorcelular.com/encriptamiento-de-informacion-en-windows-mobile-6.php

DEFINICION.El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.

TIPOS DE ENCRIPTAMIENTO. Encriptamiento de ligaso Encriptamiento End-To-Endo Sistemas de encriptamiento simétricoso Sistemas de encriptamiento de llave públicao Manejo de llavesØ Usos del encriptamiento: El encriptamiento es usado para asegurar la seguridad en los sistemas distribuidos.

DEFINICION DE DESENCRIPTAMIENTO.El desencriptamiento es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

CLACIFICACION DE SISTEMAS DE CRIPTOGRAFIA.Los sistemas criptográficos en general se clasifican en tres dimensiones completamente independientes, así:· el tipo operación que es usada para transformar el texto plano en texto cifrado: en general todos los algoritmos utilizan dos principios básicos para hacer el cifrado de la información el primero se denomina sustitución, y el segundo se denomina transposición; en la sustitución se pretende reemplazar cada BIT letra grupo de bits o letras por uno diferente, en la transposición los elementos de un texto son reorganizados, de tal forma que la operación de intentar encontrar un determinado carácter por su correspondiente sustituto se dificulta. Los requerimientos fundamentales que toda información que se sustituyó y transformó se pueda recuperar es decir que le información encriptada sea posible desencriptarla a esto se le denomina reversibilidad de la operación. La mayoría los productos que existen comercialmente en el mercado no sólo ejecutan cada una estas operaciones una sino múltiples veces.· El número de llaves utilizadas para lograr el texto encriptado: si ambos al receptor y el emisor del texto o la información posee en la misma llave se le denomina criptografía simétrica, es el tipo más antiguo de encripcion que se conoce, presenta ventajas tales como la velocidad de encripcion, y por tanto el costo es relativamente bajo la principal desventaja radica en la dificultad de la distribución de la llave de desencripcion. Si el receptor y el emisor tienen cada uno una llave independiente, se le denomina criptografía asimétrica o de llave pública, es la más reciente forma de criptografía, implica un cambio radical con respecto a la visión anterior, dado que con este sistema permite una más fácil distribución del información, y resuelve el problema de distribución de llaves; las características principales, es que presenta un costo más elevado, y adicionalmente no es factible su uso para grandes volúmenes información puesto que es un poco más lento.· La forma en que el texto es procesado: si si el texto es procesado en forma de paquetes o bloques, se le denomina cifrado bloque la salida también será un bloque, si el texto es procesado en forma de corriente de datos es decir a medida que los datos ingresos se procede a su encripcion se le denomina cifrado stream. Cada uno estos tipos descifrados presenta sus ventajas y desventajas, por ejemplo el cifrado en bloques, es muy usado para cifrar textos como correos electrónicos o documentos que se requieren con mayor seguridad, sin embargo si se desea mantener una transmisión con alguna parte de forma constante es mucho más usado el cifrado de stream.Este artículo es una breve introducción a los métodos criptográficos y a su clasificación en general, esperamos que este artículo de un vistazo general a la forma en que se clasifican los algoritmos criptográficos; otra característica que vale la pena mencionar y que trataremos en artículos posteriores se llama el criptoanálisis, que le permitan a usted hacer pruebas sobre los organismos más populares este su sistema utilizado para hacer las pruebas de dureza, o fortaleza de los algoritmos criptográficos

TECNICAS DE ENCRIPTAMIENTO Y DESENCRIPTAMIENTO. El encriptamiento es usado para asegurar la seguridad en los sistemas distribuidos. El esquema más apropiado es que cuando 2 entidades se quieren comunicar establecen una clave de comunicación para ayudar a una autentificación del servidor. Esto es importante para notar que la clave de conversación es determinada para la autentificación del servidor, pero nunca es enviada en modo texto de una a otra entidad.Un texto es un mensaje entendible que será convertido a un formato no intelegible. Un ciphertext es un mensaje que fue encriptado.El encriptamiento es el proceso de convertir un texto a un texto encriptado generalmente envuelve un conjunto de transformaciones que usa un conjunto de algoritmos y un conjunto de parámetros de entrada.El desencriptamiento es el proceso de convertir un texto cifrado a un texto normal, esto requiere un conjunto de algoritmos y un conjunto de parámetros de entrada. Generalmente la encripción y la desencripción requieren de un parámetro clave el cual es secreto y absolutamente escencial para el funcionamiento del proceso.

Ø Definición de código: Casi siempre este término se refiere al código máquina que puede ejecutarse directamente en la unidad central de proceso (CPU) del sistema, pero también puede ser código fuente de lenguaje ensamblador o una variante de código máquina.

miércoles, 10 de octubre de 2007

martes, 9 de octubre de 2007

PRACTICA #13 POLITICAS DE RESPALDO DE INFORMACION...

1.CUALES SON LAS SERIES DE EXIGENCIAS QUE DEBEN DE CUMPLIR LOS MEDIOS DE ALMACENAMIENTO?

2.QUE ES SEGURIDAD FISICA? seguridad física de la tecnología es una de las vías fundamentales para minimizar los riesgos en su uso. Las medidas de seguridad física pueden ser divididas en dos grandes categorías: contra factores ambientales como el fuego, la humedad, las inundaciones, el calor o el frío y los fallos en el suministro de energía; y contra interferencias humanas sean deliberadas o accidentales.

3.QUE ES SEGURIDAD LOGICA? La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información. Los principales objetivos que persigue la seguridad lógica son:

Restringir el acceso a los programas y archivos

Asegurar que se estén utilizando los datos, archivos y programas correctos en y por el procedimiento correcto.

Que la información transmitida sea recibida sólo por el destinatario al cual ha sido enviada y no a otro.

Que la información recibida sea la misma que ha sido transmitida.

4.CUALES SON LAS DIFERENCIAS DE COPIAS QUE CONDICIONAN EL VOLUMEN DE INFORMACION? -Copiar sólo los datos, poco recomendable, ya que en caso de incidencia, será preciso recuperar el entorno que proporcionan los programas para acceder a los mismos, influye negativamente en el plazo de recuperación del sistema.-Copia completa, recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia.-Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias. Utilizan un mínimo espacio de almacenamiento y minimizan el tipo de desarrollo, a costa de una recuperación más complicada.*Copia diferencial, como la incremental, pero en vez de solamente modificaciones, se almacenan los ficheros completos que han sido modificados. También necesita la copia original.

5.CUALES SON LAS MEDIDAD DE SEGURIDAD QUE SE UTILIZAN PARA GARANTIZAR UNA BUENA RECUPERACION DE DATOS?

Respecto a las copias de seguridad, se deben tener en cuenta los siguientes puntos: Deberá existir un usuario del sistema, entre cuyas funciones esté la de verificar la correcta aplicación de los procedimientos de realización de las copias de respaldo y recuperación de los datos. Los procedimientos establecidos para la realización de las copias de seguridad deberán garantizar su reconstrucción en el estado en que se encontraban al tiempo de producirse la pérdida o destrucción. Deberán realizarse copias de respaldo al menos semanalmente, salvo que en dicho periodo no se hubiera producido ninguna actualización de los datos

6.MENCIONA 5 SOFTWARE QUE SE UTILICEN PARA GUARDAR INFORMACION?Software de respaldo y respaldo "On Line" Algunos software y servicios que nos ayudan a mantener un orden en nuestros respaldos, los cuales podemos clasificarlos en:*Software de respaldo tradicional: Con estos productos, podemos elegir los archivos o carpetas a guardar, seleccionar un dispositivo de almacenamiento, y ejecutar el respaldo sin ayuda.*Software de respaldo de fondo: Ideal para los usuarios que no tienen una "disciplina" en respaldar su información. Estos programas hacen una copia de los archivos en forma automática, "sin molestar".Los servicios de respaldo en Internet tienen muchas ventajas: guardan la información fuera del lugar de trabajo y evitan tener que intercambiar medios.* Software de respaldo tradicional: Backup Exec Desktop 4.5 Veritas Software ofrece soporte para una gran variedad de dispositivos de almacenamiento, que incluyen cintas y discos duros.Lleva a cabo respaldos que son increméntales o diferenciales. Backup NOW! Desktop Edition 2.2 New Tech Infosystems<> Ofrece soporte únicamente para unidades CD-R y CD-RW.NovaBackup 6.6 Workstation Edition (NovaStor CorpApropiado tanto para una pequeña red empresarial como para un solo sistema.* Software de respaldo de fondo: AutoSave 1.0 VCommunications Inc. Respalda automáticamente los archivos. QuickSync 3 Iomega Corp. Al igual que el SW anterior, se ejecuta de fondo, copiando automáticamente los archivos nuevos o modificados de carpetas específicas en el dispositivo de almacenamiento de destino, que puede ser un disco duro o un medio desmontable. Los Zip Drives de Iomega tienen soporte adecuado, no así las unidades CD-R o CD RW

2.QUE ES SEGURIDAD FISICA? seguridad física de la tecnología es una de las vías fundamentales para minimizar los riesgos en su uso. Las medidas de seguridad física pueden ser divididas en dos grandes categorías: contra factores ambientales como el fuego, la humedad, las inundaciones, el calor o el frío y los fallos en el suministro de energía; y contra interferencias humanas sean deliberadas o accidentales.

3.QUE ES SEGURIDAD LOGICA? La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información. La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información. Los principales objetivos que persigue la seguridad lógica son:

Restringir el acceso a los programas y archivos

Asegurar que se estén utilizando los datos, archivos y programas correctos en y por el procedimiento correcto.

Que la información transmitida sea recibida sólo por el destinatario al cual ha sido enviada y no a otro.

Que la información recibida sea la misma que ha sido transmitida.

4.CUALES SON LAS DIFERENCIAS DE COPIAS QUE CONDICIONAN EL VOLUMEN DE INFORMACION? -Copiar sólo los datos, poco recomendable, ya que en caso de incidencia, será preciso recuperar el entorno que proporcionan los programas para acceder a los mismos, influye negativamente en el plazo de recuperación del sistema.-Copia completa, recomendable, si el soporte, tiempo de copia y frecuencia lo permiten, incluye una copia de datos y programas, restaurando el sistema al momento anterior a la copia.-Copia incremental, solamente se almacenan las modificaciones realizadas desde la última copia de seguridad, con lo que es necesario mantener la copia original sobre la que restaurar el resto de copias. Utilizan un mínimo espacio de almacenamiento y minimizan el tipo de desarrollo, a costa de una recuperación más complicada.*Copia diferencial, como la incremental, pero en vez de solamente modificaciones, se almacenan los ficheros completos que han sido modificados. También necesita la copia original.

5.CUALES SON LAS MEDIDAD DE SEGURIDAD QUE SE UTILIZAN PARA GARANTIZAR UNA BUENA RECUPERACION DE DATOS?

Respecto a las copias de seguridad, se deben tener en cuenta los siguientes puntos: Deberá existir un usuario del sistema, entre cuyas funciones esté la de verificar la correcta aplicación de los procedimientos de realización de las copias de respaldo y recuperación de los datos. Los procedimientos establecidos para la realización de las copias de seguridad deberán garantizar su reconstrucción en el estado en que se encontraban al tiempo de producirse la pérdida o destrucción. Deberán realizarse copias de respaldo al menos semanalmente, salvo que en dicho periodo no se hubiera producido ninguna actualización de los datos

6.MENCIONA 5 SOFTWARE QUE SE UTILICEN PARA GUARDAR INFORMACION?Software de respaldo y respaldo "On Line" Algunos software y servicios que nos ayudan a mantener un orden en nuestros respaldos, los cuales podemos clasificarlos en:*Software de respaldo tradicional: Con estos productos, podemos elegir los archivos o carpetas a guardar, seleccionar un dispositivo de almacenamiento, y ejecutar el respaldo sin ayuda.*Software de respaldo de fondo: Ideal para los usuarios que no tienen una "disciplina" en respaldar su información. Estos programas hacen una copia de los archivos en forma automática, "sin molestar".Los servicios de respaldo en Internet tienen muchas ventajas: guardan la información fuera del lugar de trabajo y evitan tener que intercambiar medios.* Software de respaldo tradicional: Backup Exec Desktop 4.5 Veritas Software ofrece soporte para una gran variedad de dispositivos de almacenamiento, que incluyen cintas y discos duros.Lleva a cabo respaldos que son increméntales o diferenciales. Backup NOW! Desktop Edition 2.2 New Tech Infosystems<> Ofrece soporte únicamente para unidades CD-R y CD-RW.NovaBackup 6.6 Workstation Edition (NovaStor CorpApropiado tanto para una pequeña red empresarial como para un solo sistema.* Software de respaldo de fondo: AutoSave 1.0 VCommunications Inc. Respalda automáticamente los archivos. QuickSync 3 Iomega Corp. Al igual que el SW anterior, se ejecuta de fondo, copiando automáticamente los archivos nuevos o modificados de carpetas específicas en el dispositivo de almacenamiento de destino, que puede ser un disco duro o un medio desmontable. Los Zip Drives de Iomega tienen soporte adecuado, no así las unidades CD-R o CD RW

miércoles, 3 de octubre de 2007

PRACTICA#12 INVESTIGACION DE CAMPO...GRUPO LOFARMA...

1. ¿QUE TIPO DE RESPALDO UTILIZAN?SYS Backup.

2. ¿CADA CUANTO TIEMPO REALIZAN EL RESPALDO DE INFORMACION?Cada semana.

3. ¿CUAL ES EL MEDIO QUE UTILIZAN?DVD-ROMCASSETTE 50 GB

4.¿QUE TIPO DE ARCHIVOS SON LOS QUE RESPALDAN?Facturacion en sitema unix.

5. ¿ESTAN CONECTADOS A ALGUNA RED?si.

6. ¿QUE TIPO DE RED?LAN Y WAN.

7. ¿QUE TOPOLOGIA TIENE LA RED?lineal.

8. ¿NUMEROS DE NODOS DE RED?750

9. ¿CUANTA CAPACIDAD DE DISCO DURO TIENE EL SERVIDOR?4 imagenes de 850 TB (tera bytes).

10. ¿CUANTA MEMORIA RAM?12 GB con ECC.

11. ¿CUANTOSMH3. TRABAJA EL PROCESADOR?3.7 GHz.

2. ¿CADA CUANTO TIEMPO REALIZAN EL RESPALDO DE INFORMACION?Cada semana.

3. ¿CUAL ES EL MEDIO QUE UTILIZAN?DVD-ROMCASSETTE 50 GB

4.¿QUE TIPO DE ARCHIVOS SON LOS QUE RESPALDAN?Facturacion en sitema unix.

5. ¿ESTAN CONECTADOS A ALGUNA RED?si.

6. ¿QUE TIPO DE RED?LAN Y WAN.

7. ¿QUE TOPOLOGIA TIENE LA RED?lineal.

8. ¿NUMEROS DE NODOS DE RED?750

9. ¿CUANTA CAPACIDAD DE DISCO DURO TIENE EL SERVIDOR?4 imagenes de 850 TB (tera bytes).

10. ¿CUANTA MEMORIA RAM?12 GB con ECC.

11. ¿CUANTOSMH3. TRABAJA EL PROCESADOR?3.7 GHz.

martes, 2 de octubre de 2007

PRACTICA# 11 RESPALDO DE INFORMACION...(BACKUP)

1.DEFINICION DE BACKUP:Es la copia total o parcial de información importante del disco duro, CDs, bases de datos u otro medio de almacenamiento. Esta copia de respaldo debe ser guardada en algún otro sistema de almacenamiento masivo, como ser discos duros, CDs, DVDs o cintas magnéticas (DDS, Travan, AIT, SLR,DLT y VXA).Los backups se utilizan para tener una o más copias de información considerada importante y así poder recuperarla en el caso de pérdida de la copia original.

2.TIPOS DE RESPALDO DE INFORMACION:

Respaldo Completo ("Full"): Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Respaldo de Incremento ("Incremental"): Cuando se lleva acabo un Respaldo de Incremento, sólo aquellos archivos que tengan el archive bit serán respaldados; estos archivos (o bloques) son los que han sido modificados después de un Respaldo Completo. Además cada Respaldo de Incremento que se lleve acabo también eliminará el archive bit de estos archivos (o bloques) respaldados.

Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.

DEFINICION DE RAID:En informática, el acrónimo RAID (originalmente del inglés Redundant Array of Inexpensive Disks, ‘conjunto redundante de discos baratos’, en la actualidad también de Redundant Array of Independent Disks, ‘conjunto redundante de discos independientes’) hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye o replica los datos. Dependiendo de su configuración (a la que suele llamarse «nivel»), los beneficios de un RAID respecto a un único disco son uno o varios de los siguientes: mayor integridad, mayor tolerancia a fallos, mayor throughput (rendimiento) y mayor capacidad.

RAID-O:Un RAID 0 (también llamado conjunto dividido o volumen dividido) distribuye los datos equitativamente entre dos o más discos sin información de paridad o redundancia, es decir, no ofrece tolerancia al fallo (si ocurriese alguno, la información de los discos se perdería y debería restaurarse desde una copia de seguridad). Es importante señalar que el RAID 0 no era uno de los niveles RAID originales y que no es redundante.

RAID -1:Un RAID 1 crea una copia exacta (o espejo) de un conjunto de datos en dos o más discos (array). Esto resulta útil cuando el rendimiento en lectura es más importante que la capacidad de escritura y también desde el punto de vista de la seguridad, pues un RAID 0 por ejemplo no es tolerante al fallo de uno de los discos, mientras que un RAID 1 sí, al disponer de la misma información en cada disco.

RAID-2:A diferencia del RAID 1 El RAID 2 no duplica la información a almacenar. Utiliza otro método para mejorar la confiabilidad, el código Hamming. Cada byte de datos almacenado está "repartido" entre los discos del raid.

De esta manera RAID 2 divide los datos a nivel de bits en lugar de a nivel de bloques (Cada byte que se graba se divide en 2 nibbles). Los discos son sincronizados por la controladora para funcionar al unísono. Éste es el único nivel RAID original que actualmente no se usa. Permite tasas de trasferencias extremadamente altas.

Teóricamente, un RAID 2 necesitaría 39 discos en un sistema informático moderno: 32 se usarían para almacenar los bits individuales que forman cada palabra y 7 se usarían para la corrección de errores.

RAID -3:Un RAID 3 usa división a nivel de bytes con un disco de paridad dedicado. El RAID 3 se usa rara vez en la práctica. Uno de sus efectos secundarios es que normalmente no puede atender varias peticiones simultáneas, debido a que por definición cualquier simple bloque de datos se dividirá por todos los miembros del conjunto, residiendo la misma dirección dentro de cada uno de ellos. Así, cualquier operación de lectura o escritura exige activar todos los discos del conjunto.

En el ejemplo del gráfico, una petición del bloque «A» formado por los bytes A1 a A6 requeriría que los tres discos de datos buscaran el comienzo (A1) y devolvieran su contenido. Una petición simultánea del bloque «B» tendría que esperar a que la anterior concluyese.

RAID-4:Un RAID 4 usa división a nivel de bloques con un disco de paridad dedicado. El RAID 4 es parecido al RAID 3 excepto porque divide a nivel de bloques en lugar de a nivel de bytes. Esto permite que cada miembro del conjunto funcione independientemente cuando se solicita un único bloque. Si la controladora de disco lo permite, un conjunto RAID 4 puede servir varias peticiones de lectura simultáneamente. En principio también sería posible servir varias peticiones de escritura simultáneamente, pero al estar toda la información de paridad en un solo disco, éste se convertiría en el cuello de botella del conjunto.

RAID-5:Un RAID 5 usa división de datos a nivel de bloques distribuyendo la información de paridad entre todos los discos miembros del conjunto. El RAID 5 ha logrado popularidad gracias a su bajo coste de redundancia.. Generalmente, el RAID 5 se implementa con soporte hardware para el cálculo de la paridad.

Dispositivos de almancenamiento:

Nombre del Dispositivo: DisketeTipo: MagnéticoCaracterísticas: Los disquetes tienen fama de ser unos dispositivos muy poco fiables en cuanto al almacenaje a largo plazo de la información; y en efecto, lo son. Les afecta todo lo imaginable: campos magnéticos, calor, frío, humedad, golpes, polvo.Nombre del dispositivo: CDTipo: ÓpticoCaracterísticas: Existen 2 formatos estándar de CD.La tarjeta CD Rectangular del tamaño y forma de una tarjeta de crédito.La tarjeta CD Ovalada del tamaño de una tarjeta de crédito pero con los lados en forma de arco, coincidiendo exactamente con el ancho de un mini disc de 80 mm, por lo que resulta mas fácil insertar la tarjeta en la bandeja del lector de CD de su ordenador.

Dispositivos de almancenamiento:Nombre del Dispositivo: DisketeTipo: MagnéticoCaracterísticas: Los disquetes tienen fama de ser unos dispositivos muy poco fiables en cuanto al almacenaje a largo plazo de la información; y en efecto, lo son. Les afecta todo lo imaginable: campos magnéticos, calor, frío, humedad, golpes, polvo.Nombre del dispositivo: CDTipo: ÓpticoCaracterísticas: Existen 2 formatos estándar de CD.La tarjeta CD Rectangular del tamaño y forma de una tarjeta de crédito.La tarjeta CD Ovalada del tamaño de una tarjeta de crédito pero con los lados en forma de arco, coincidiendo exactamente con el ancho de un mini disc de 80 mm, por lo que resulta mas fácil insertar la tarjeta en la bandeja del lector de CD de su ordenador.

2.TIPOS DE RESPALDO DE INFORMACION:

Respaldo Completo ("Full"): Guarda todos los archivos que sean especificados al tiempo de ejecutarse el respaldo. El archive bit es eliminado de todos los archivos (o bloques), indicando que todos los archivos ya han sido respaldados.

Respaldo de Incremento ("Incremental"): Cuando se lleva acabo un Respaldo de Incremento, sólo aquellos archivos que tengan el archive bit serán respaldados; estos archivos (o bloques) son los que han sido modificados después de un Respaldo Completo. Además cada Respaldo de Incremento que se lleve acabo también eliminará el archive bit de estos archivos (o bloques) respaldados.

Respaldo Diferencial ("Differential"): Este respaldo es muy similar al "Respaldo de Incremento" , la diferencia estriba en que el archive bit permanece intacto.

DEFINICION DE RAID:En informática, el acrónimo RAID (originalmente del inglés Redundant Array of Inexpensive Disks, ‘conjunto redundante de discos baratos’, en la actualidad también de Redundant Array of Independent Disks, ‘conjunto redundante de discos independientes’) hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye o replica los datos. Dependiendo de su configuración (a la que suele llamarse «nivel»), los beneficios de un RAID respecto a un único disco son uno o varios de los siguientes: mayor integridad, mayor tolerancia a fallos, mayor throughput (rendimiento) y mayor capacidad.

RAID-O:Un RAID 0 (también llamado conjunto dividido o volumen dividido) distribuye los datos equitativamente entre dos o más discos sin información de paridad o redundancia, es decir, no ofrece tolerancia al fallo (si ocurriese alguno, la información de los discos se perdería y debería restaurarse desde una copia de seguridad). Es importante señalar que el RAID 0 no era uno de los niveles RAID originales y que no es redundante.

RAID -1:Un RAID 1 crea una copia exacta (o espejo) de un conjunto de datos en dos o más discos (array). Esto resulta útil cuando el rendimiento en lectura es más importante que la capacidad de escritura y también desde el punto de vista de la seguridad, pues un RAID 0 por ejemplo no es tolerante al fallo de uno de los discos, mientras que un RAID 1 sí, al disponer de la misma información en cada disco.

RAID-2:A diferencia del RAID 1 El RAID 2 no duplica la información a almacenar. Utiliza otro método para mejorar la confiabilidad, el código Hamming. Cada byte de datos almacenado está "repartido" entre los discos del raid.

De esta manera RAID 2 divide los datos a nivel de bits en lugar de a nivel de bloques (Cada byte que se graba se divide en 2 nibbles). Los discos son sincronizados por la controladora para funcionar al unísono. Éste es el único nivel RAID original que actualmente no se usa. Permite tasas de trasferencias extremadamente altas.

Teóricamente, un RAID 2 necesitaría 39 discos en un sistema informático moderno: 32 se usarían para almacenar los bits individuales que forman cada palabra y 7 se usarían para la corrección de errores.

RAID -3:Un RAID 3 usa división a nivel de bytes con un disco de paridad dedicado. El RAID 3 se usa rara vez en la práctica. Uno de sus efectos secundarios es que normalmente no puede atender varias peticiones simultáneas, debido a que por definición cualquier simple bloque de datos se dividirá por todos los miembros del conjunto, residiendo la misma dirección dentro de cada uno de ellos. Así, cualquier operación de lectura o escritura exige activar todos los discos del conjunto.

En el ejemplo del gráfico, una petición del bloque «A» formado por los bytes A1 a A6 requeriría que los tres discos de datos buscaran el comienzo (A1) y devolvieran su contenido. Una petición simultánea del bloque «B» tendría que esperar a que la anterior concluyese.

RAID-4:Un RAID 4 usa división a nivel de bloques con un disco de paridad dedicado. El RAID 4 es parecido al RAID 3 excepto porque divide a nivel de bloques en lugar de a nivel de bytes. Esto permite que cada miembro del conjunto funcione independientemente cuando se solicita un único bloque. Si la controladora de disco lo permite, un conjunto RAID 4 puede servir varias peticiones de lectura simultáneamente. En principio también sería posible servir varias peticiones de escritura simultáneamente, pero al estar toda la información de paridad en un solo disco, éste se convertiría en el cuello de botella del conjunto.

RAID-5:Un RAID 5 usa división de datos a nivel de bloques distribuyendo la información de paridad entre todos los discos miembros del conjunto. El RAID 5 ha logrado popularidad gracias a su bajo coste de redundancia.. Generalmente, el RAID 5 se implementa con soporte hardware para el cálculo de la paridad.

Dispositivos de almancenamiento:

Nombre del Dispositivo: DisketeTipo: MagnéticoCaracterísticas: Los disquetes tienen fama de ser unos dispositivos muy poco fiables en cuanto al almacenaje a largo plazo de la información; y en efecto, lo son. Les afecta todo lo imaginable: campos magnéticos, calor, frío, humedad, golpes, polvo.Nombre del dispositivo: CDTipo: ÓpticoCaracterísticas: Existen 2 formatos estándar de CD.La tarjeta CD Rectangular del tamaño y forma de una tarjeta de crédito.La tarjeta CD Ovalada del tamaño de una tarjeta de crédito pero con los lados en forma de arco, coincidiendo exactamente con el ancho de un mini disc de 80 mm, por lo que resulta mas fácil insertar la tarjeta en la bandeja del lector de CD de su ordenador.

Dispositivos de almancenamiento:Nombre del Dispositivo: DisketeTipo: MagnéticoCaracterísticas: Los disquetes tienen fama de ser unos dispositivos muy poco fiables en cuanto al almacenaje a largo plazo de la información; y en efecto, lo son. Les afecta todo lo imaginable: campos magnéticos, calor, frío, humedad, golpes, polvo.Nombre del dispositivo: CDTipo: ÓpticoCaracterísticas: Existen 2 formatos estándar de CD.La tarjeta CD Rectangular del tamaño y forma de una tarjeta de crédito.La tarjeta CD Ovalada del tamaño de una tarjeta de crédito pero con los lados en forma de arco, coincidiendo exactamente con el ancho de un mini disc de 80 mm, por lo que resulta mas fácil insertar la tarjeta en la bandeja del lector de CD de su ordenador.

Suscribirse a:

Entradas (Atom)